蛮力破解无线路由 用户如何巧妙防蹭网

2013年02月18日 11:34供稿中心:兆隆教育

reaver破解无线路由器密码基础

现在市面上的 Wi-Fi 路由器,出厂时其实便已预设启用 WPS 的加密保护,而这样的「好意」原本也算是相当安全的做法。但在信息安全专家 Stefan Viehbock 的研究中,发现此加密技术其实存在着十分重大的安全漏洞。

Wi-Fi保护设置(WPS)中的这一安全漏洞相应细节也已经被公开发布,黑客和蹭网者可以快速应用这个漏洞破译无线路由器密码。而现在市场使用量很大的TP-Link无线路由器就在这个漏洞的影响之下,所以,为了广大的TP-Link无线路由器安全,我们讲解破解TP-Link无线路由器密码的方法,以使各位网友能够引以为戒。

ubuntu操作系统是目前最受欢迎的linux系统之一,目前它的最新长期支持版本为ubuntu 12.04,这里,我们就以ubuntu 12.04 stable为平台进行无线网络的密码破解测试。而在破解软件这方面,我们首先使用基于刚刚我们所说的WPA漏洞,进行破解的软件REAVER.使用这个软件的优点是步骤简单,需要操作的少,但是不足之处在于使用这个方法破解的时间耗费较长。

采用 WPS 加密技术的 Wi-Fi 路由器,原在用户的每次密码尝试时,会分成前半四码和后半四码。前四码如果错误的话,那路由器就会直接送出错误讯息,而不会继续看后四码,意味着试到正确的前四码,最多只需要试 10000 组号码。一旦没有错误讯息,就表示前四码是正确的,而我们便可以开始尝试后四码。

后四码比前四码还要简单,因为八码中的最后一码是检查码,由前面七个数字产生,因此实际上要试的只有三个数字,共一千个组合。这使得原本最高应该可达一千万组的密码组合(七位数+检查码),瞬间缩减到仅剩 11,000 组,大幅降低破解所需的时间。虽然也有部分路由器机种具备封锁(Lock Down)机制来避免类似的攻击,但可惜的是,这样的机制仍不足以及时阻止攻击的发生。(不过还是有让破解变得更为耗时啦!但完成破解的平均时间还是低于一天。

据实际使用平均只需要两小时左右,我们便能以不断尝试密码组合的暴力(Brute Force)攻击,破解 WPS 密码保护的路由器。这样看似蛮横的破解方式,关键在于利用 Viehbock 所找出的此技术的设计缺陷后,这个八码的 WPS 加密技术溃堤的速度将超乎想象。

工欲善其事必先利其器,我们破解无线路由器密码,还需要一个强悍的无线网卡。选择破解无线路由器的网卡,关键在于看你的网卡的芯片。其最终目的是要你我们的ubuntu操作系统支持,能够让reaver破解软件识别。目前,主流的网卡芯片一般都可以被识别。

macchanger合理伪装隐藏自己

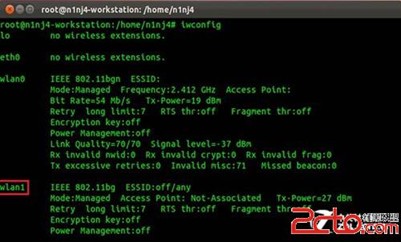

首先,我们先查看我们的无线网卡的安装信息。打开终端,输入iwconfig,这时你可以看到你的无线网卡的信息,类似下图:

从图中我们可以看到,我们使用的无线网卡在这里被识别为WLAN1,请记住,我们后面还需要用到。

作为一名成熟的攻击人员,在你试图发动时,一定记得隐藏自己的身份。尤其在hack wifi网络的时候,攻击者最先关心的是如何隐藏自己身份。通过linux命令ifconfig我们可以查看到mac地址(如:00:AC:CA:11:22:44),或者打开终端输入ifconfig来检查HWaddr00 WLAN接口,寻找诸如HWaddr 00:11:22:XX:XX:XX.

所以,在攻击前我们最好能够隐藏自己。现在我们通过修改mac地址,来伪装自己的身份。这里我们使用MACCHANGER,该软件已经包含在了ubuntu新立得软件库里,所以,我们只需要在终端中输入以下命令

#apt-get install macchanger

如果不出意外,现在我们已经安装好了macchanger,可以进行自我伪装了。如果你想确认真的安装成功,可以使用以下命令确认:

#macchanger –help

如果你看见以下帮助信息,则证明安装成功。

安装reaver破解软件 蛮力破解无线

现在,破解无线路由器密码的前期准备工作已经做好了,接下来我们就可以进入正题了。我们现在下载并安装reaver软件包,这是一个自由软件,我们可以在谷歌code里下载到。我们的ubuntu linux系统可以下载到一个reaver-1.2.tar.gz,然后开始安装

#./configure

#make

#make install

期间可能会有依赖包

#apt-get install libpcap-dev

#apt-get install libsqlite3-dev

安装完成后,输入reaver验证是否安装完毕。如果出现:

Reaver v1.4 WiFi Protected Setup Attack Tool

Copyright (c) 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

Required Arguments:

-i, –interface=<wlan> Name of the monitor-mode interface to use

-b, –bssid=<mac> BSSID of the target AP

Optional Arguments:

则说明安装成功。

使用reaver破解无线路由器密码

我们首先确定wifi网络中支持wps(Reaver 中可以看到),然后打开终端输入以下命令(wash已随Reaver 安装)

#wash -i mon0

然后打开reaver tool输入

#reaver -i mon0 -b 在这里输入你的目标BSSID -vv

整个破解时间(获取WPS PIN, WPA PSK ,and AP ssid)需要大约2-4小时所以总结来说,使用reaver来hacking wifi网络步骤容易,但是相对比较耗时。

在更改 MAC address时,如果报错说wlan1 is busy,尝试输入以下命令

#ifconfig wlan1 down (brings down the interface)

#macchanger -A wlan1 (-A this gives a random mac address and manufacturers name)

#ifconfig wlan1 up (brings back the wlan1 interface)

关闭WPS功能 防止黑客蹭网

了解了黑客是如何破解我们的无线路由器密码,我们就要对症下药防止被蹭网。WPS(Wi-Fi Protected Setup,WiFi保护设置),它是由WiFi联盟组织实施的可选认证项目,它主要致力于简化无线网络设置及无线网络加密等工作。一般情况下,用户在新建一个无线网络时,为了保证无线网络的安全,都会对无线网络名称(SSID)和无线加密方式进行设置,即“隐藏SSID”和设置“无线网络连接密码”。

WPS可以帮助客户端用户自动配置网络名(SSID)及无线加密密钥。对于普通用户来说,无需了解SSID和安全密钥的概念就能实现安全连接;而且用户的安全密钥不可能被外人破解,因为它是随机产生的;最重要的是用户无需记忆冗长的无线加密密码,避免了忘记密码的麻烦。

WPS是WiFi组织联盟推出的可选认证项目,因此使用WPS简化网络安全配置的最基本要求就是无线接入点(无线路由器)和客户端设备(无线网卡)均须通过WPS认证,如果其中一方没有通过认证,就无法实现WPS功能;而且由于各厂商产品间存在差异,不同品牌的接入点和客户端也会出现兼容性的问题,因此建议大家选择同一品牌的产品。

实现WPS“一键加密”的方法非常简单,用户可以有两种选择,即输入PIN码法(Pin Input Configuration,PIN)和按钮配置法(Push Button Configuration,PBC)。

WPS一键加密较大的好处就是为用户节省了设置密码的繁琐,但是,目前来看,WPS无线漏洞还未听说得到解决,所以应对这种蛮力破解的情况,就是关闭WPS功能。在各厂商提供新的固件或改进办法前,目前最有效的应对办法是立即关闭路由器的WPS功能,使得对方即使算出了PIN也无法进行连接。部分路由器有WPS硬按钮和指示灯,部分路由器可以在配置界面进行WPS功能的关闭。总之,在现阶段,关闭WPS功能,使用手动的WPA2加密,设置个较复杂的无规律密码,是比较安全稳妥的方案。另外,建议关注路由器厂商的固件更新,有了新的就尽早刷吧。